このページでは、本ブログのAWS関連記事をまとめています。

主要「AWSサービス」毎に簡単なコメントを書いて、関連ページを結び付けています(関連ページ無しのサービスもあります)。あくまでも「AWS関係の記事を集約・整理」するためであって、AWSサービスを網羅するページではありません。

では行きます!

EC2サービス

EC2インスタンス

コンピューティング部分です(ディスクは別です)。

保護しましょう。

直接的な記事は書いていませんが、最近は停止保護も出来るようになっています。

EC2インスタンスタイプ

汎用型、メモリ最適化・・・など色々なタイプがあります(CPU、メモリ性能、インスタンスストアの有無など)。安価で使いやすいのはt3aシリーズです。

EBS

EC2に接続するブロックストレージ(HDD)です。

インスタンスタイプと同じで色々な種類があります(cold, gp3, io2, standard, sc1, …)。この種類の違いはスループット、IOPS、最大容量であり、当然高性能なEBSはコストも高いです。

- EC2停止してもEBSの課金は生じます。

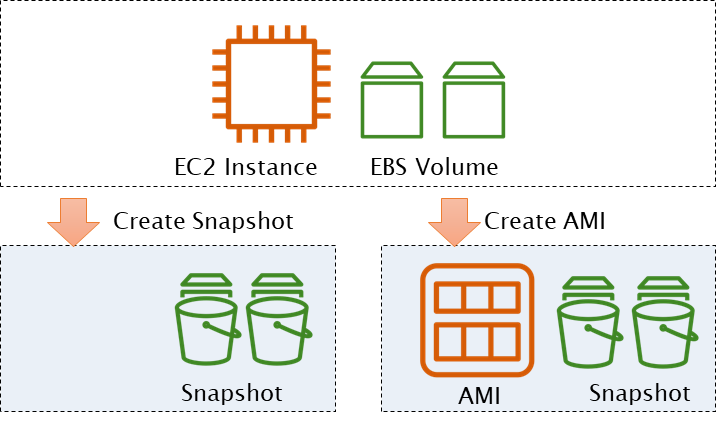

- EBSのバックアップは「スナップショット」と呼ばれます。

AMI

AMIは「EC2構成情報」+「スナップショット」のセットです。

基本的にバックアップはAMIで取得しましょう。以前はAMIバックアップは出来ませんでしたが、近年は各種サービスでAMIバックアップに対応しました。

※AMIのバックアップをする為にはEC2サービス内のライフサイクルマネージャ、AWS Backupなどがあります。

起動テンプレート

起動テンプレートを作っておけば、同じ設定のEC2をささっと起動することが出来ます。サブネットやセキュリティグループ、IAMロールが基本的に決まっている場合は、準備しておけば漏れなく起動できます(起動元のAMI等は起動時に別途選択することも出来る)。

スポットリクエスト

AWSリソースの空きを利用するため、安価に使えます(インスタンスタイプやAZによって値段は異なります)。

検証用、中断しても問題ないレベルのサービスなど、十分です。

S3

ストレージサービスであり、VPC外に存在します。

EC2からアクセスするためには一工夫必要です(エンドポイント設定、社内折り返しのインターネット経由とか)。

VPCサービス

論理的にリソースやネットワークが分離された空間である。

サブネット

VPC範囲をサブネットによって分離できる(本番環境、予備環境、閉鎖環境、試験環境など)。分割範囲は「/28~/16」である。また、予約アドレスがあるためホスト128で区切っても実際は123となる(先頭4+末尾1は使えない)ため注意する。ホスト16だと11しか使えないことになる。

サブネットには、1個の以下要素が関連する。

- ルートテーブル

- ネットワークACL

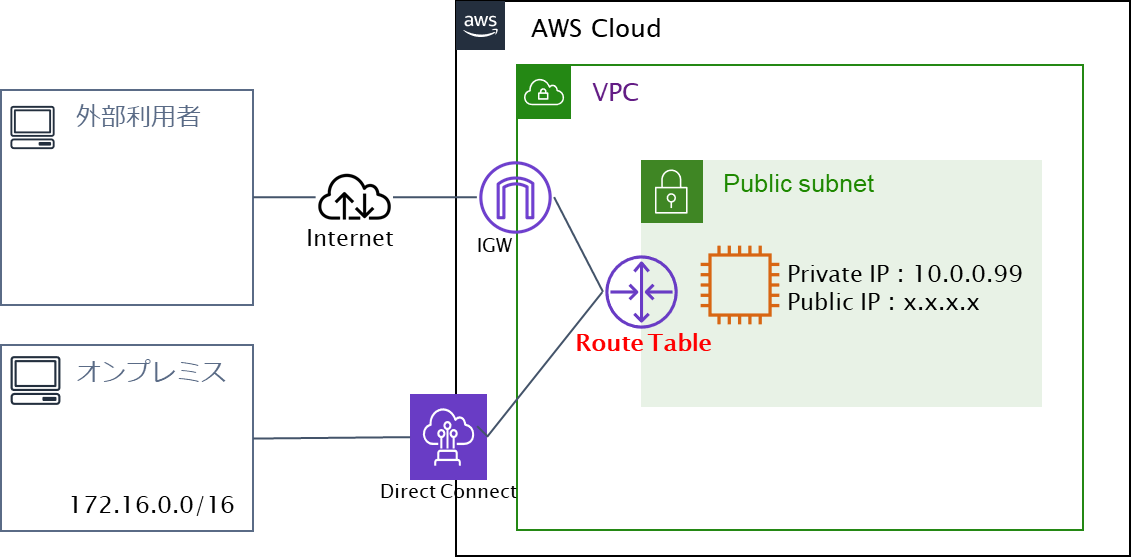

ルートテーブル

「サブネット」単位に設定し、内部通信の経路を制御する。

デフォルトはVPC内だけの通信が行えるようになっている。必要に応じて、他VPCとの通信や社内通信、インターネット通信を行えるようにも出来る。

インターネットゲートウェイ

インターネットゲートウェイ(IGW)を使うと、VPC⇒インターネット通信が出来る(IGWはルートテーブルにつける)。

※社内運用に特化している場合(Direct Connect利用等)は社内プロキシ経由させればよいため、必ずしも使わなくてOK。

IGWやルートテーブルの記事です。

VPCエンドポイント

インターネットゲートウェイ(IGW)を使わずにVPC外のサービスにアクセスする仕組みである。

- ゲートウェイポイント型

⇒ S3、DynamoDBが対応している。 - インターフェイス型(別名Private Link)

⇒ 多数AWSサービスが対応(主流)。サブネット内のENI(PrivateIP)を利用する。

NATゲートウェイ

Privateサブネットがインターネットと通信するため、「Publicサブネット」にNATゲートウェイを配置する。また、privateのルートテーブル宛先0.0.0.0はNatゲートウェイに向くようにうする。

(EC2 ⇒ NATGW ⇒ IGW ⇒)

※NATインスタンスと呼ばれるものもある。NATゲートウェイと似ているが、自分でインスタンスを構築・管理する。プロキシサーバのようなものであり、ポート転送や踏台サーバが可能。

ネットワークACL、セキュリティグループ

■ネットワークACL

ネットワークACLは基本的にオプション(デフォルトは全疎通)で、サブネットに関連付けて設定する。ステートレスのため戻り通信(復路)もしっかり設定しないとだめ。ネットワークACLの場合、ルールナンバーの低い値から高い値にかけて評価されて即時反映される。基本はデフォルトとして、セキュリティグループで処置したほうが楽。

■セキュリティグループ

セキュリティグループやEC2やRDS単位に設定し、初期は外部からの通信全拒否で、内部からの通信は全許可となっている。ステートレスであり通信の戻りは意識不要。インターネット公開環境の場合、外部からのインバウンド通信はとても気を使う。即時反映のため設定を誤ると非常に危険である。

仮想プライベートネットワーク

VPCに対して会社から専用線で接続することも出来る。つまりVPCに対する外部接続は一切禁止して社内からのみ接続可能とすることでセキュリティを高める使い方も出来る。

- Direct Connect:専用線

専用線のため、それなりのリードタイムが必要です。 - Site to Site VPN:インターネットVPNを利用した専用線

・オンプレ側:カスターゲートウェイを設置。

・AWS(VPC)側:仮想プライゲートゲートウェイを設置。

Transit Gateway

仮想プライベートクラウド (VPC) とオンプレミスネットワークを相互接続するために使用できるネットワークの中継ハブ。

Lambda

サーバーレス(サーバー不要)で色々なことが出来る。

イベント処理をやらせるのに、動きっぱなしのEC2使うのはスマートじゃないですね(稼働時間がもったいないし、大量処理に耐えられない可能性がある)。そんな時はLambdaを使うと幸せになれる。Lambda前提のAWSサービスも多いため、AWSを学ぶ上で超基本となる。

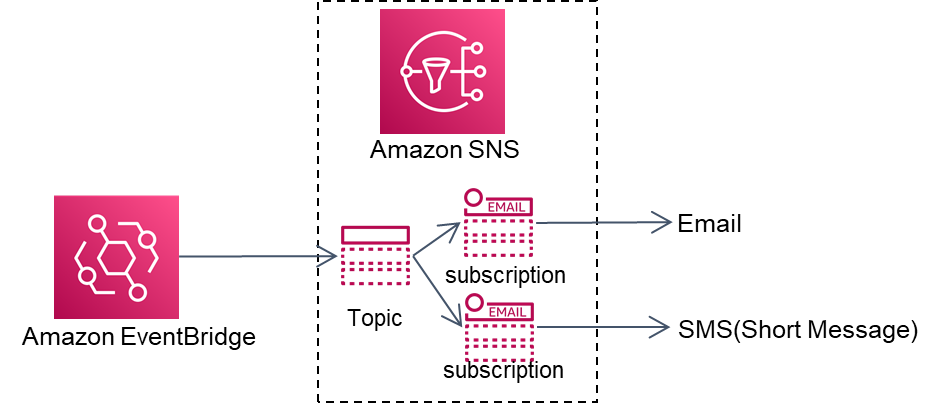

Amazon EventBridge

アプリケーションをさまざまなソースからのデータに接続するために使用できるサーバーレスのイベントバスサービスです。

FSx

フルマネージドのファイル共有サービスである。NetApp ONTAP、OpenZFS、Windows File Server、および Lustreから選択できる。

Amazon FSx for Windows File Server は、Windows Server 上に構築されたフルマネージド共有ストレージである。よくあるWindowsファイルサーバをAWSサービスとして利用できる。ADはオンプレのADを指定することも出来る。

API Gateway

Amazon API Gateway は、あらゆる規模の REST、HTTP、および WebSocket API を作成、公開、維持、モニタリング、およびセキュア化するための AWS のサービスです。

AWS CloudTrail

ユーザーアクティビティと API 使用状況の追跡のためのサービス。

AWS Config

AWSリソースの構成管理やルール準拠などを行うためのサービスです。

AWS Systems Manager

EC2管理を効率化するためのサービスです。管理対象のEC2のインベントリ収集やコマンド実行、OSにセキュリティパッチ自動化(パッチマネージャ)などが可能です。

AWS Cost Explorer

日次や月次レベルで AWS のコストと使用量の可視化、把握、管理を行えます。

その他

その他用語メモ

・・・

まとめ

実際の記事を関連付けると、結構偏りがあるな・・・と思います。今後も少しずつ勉強して広く良質な内容を発信していきます。

最後までご覧いただきありがとうございました。

コメント